Контролен списък за сигурност на кол центъра

Защитете вашия кол център с нашия всеобхватен контролен списък за сигурност. Научете се за контрол на достъпа, криптиране, съответствие и още!...

Всеобхватен контролен списък за съответствие на кол центъра, който ви помага да останете в съответствие с правните изисквания и да защитите данните на клиентите.

Като собственик на бизнес, ще знаете важността на съответствието с приложимите закони и разпоредби. Кол центровете, които съхраняват много чувствителни записи на клиентите, са особено в риск. Как да максимизирате сигурността на хелп деска ?

Ето как: чрез следване на удобен контролен списък на изисквания за съответствие на кол центъра. Чрез попълването му ще помогнете да запазите вашия кол център безопасен.

Това е инструмент, който помага на всички видове контактни центрове да останат в съответствие с най-новите правни изисквания. Чрез гарантиране, че вашите агенти придържат правилата, изброени по-долу, можете да намалите риска от глоби или други наказания.

Контролният списък за съответствие на кол центъра може да се използва от бизнеси от всички размери. Нашият контролен списък ще помогне на вашия бизнес да спазва закона, независимо дали е малък с един контактен център или предприятие с множество кол центрове .

Това е основата на вашата програма за съответствие. Без безопасна мрежа, всички операции на вашия кол център са открити за опасност.

Защото помага да защити данните на вашите клиенти от неоторизиран достъп, кража или модификация.

Ако не сте сигурни откъде да започнете, помислете да работите с консултант по IT сигурност. Това може да се направи по два начина:

Съвет: за повече информация относно изграждането и поддържането на безопасна мрежова инфраструктура, консултирайте се с Националния институт за стандартите и технологиите (NIST).

Уеб услугите са силно подложени на вредоносни софтуери. Трансакциите с кредитни карти не са изключение, така че контактните центрове също трябва да бъдат защитени срещу тях. Разработката на такава програма е проактивен подход към управлението на киберзаплахи и уязвимостите.

Помага ви да идентифицирате, приоритизирате и отстраните проблемите със сигурността, преди да станат проблем за вашия бизнес или клиентите. Такава програма също може да ви каже точно какво трябва да направите в случай на нарушение на сигурността.

Защитеният достъп до данните на притежателите на карти се отнася до всяка информация за клиент, която е съхранена в системата ви. Това може да включва имена, адреси, телефонни номера, номера на кредитни карти и още.

Това предотвратява хакерите да получат достъп до информацията на притежателите на карти и да я използват, за да извършат измама или кража на самоличност. Освен това предотвратява всяка неоторизирана предаване на данни на притежателите на карти.

Първо, уверете се, че сте в съответствие с изисквания на Стандарта за сигурност на данните на индустрията на платежни карти (PCI DSS стандарт). След това внедрете силна мярка за контрол на достъпа, за да защитите личните детайли на вашите клиенти.

Съвет: избягвайте съхранението на детайли на клиентите и премахнете всички предварително съхранени данни.

Мощна криптографска система и криптиране са необходими, за да се гарантира, че чувствителните данни на притежателите на карти се предават безопасно.

Това е документ, който очертава подхода на организацията към защитата на нейната електронна информация.

Това осигурява рамка, която служителите трябва да следват при работа с чувствителни данни и по този начин помага да защити бизнеса.

Контролът на достъпа е процес, който ви позволява да управлявате кой има достъп до вашите системи и данни. Избирането на софтуер за хелп деск , който има всички най-нови възможности за сигурност, е императив тук.

Това защитава вашите данни от неоторизиран достъп, намалява риска от вътрешна измама и злоупотреба и помага да защити поверителността на клиентите.

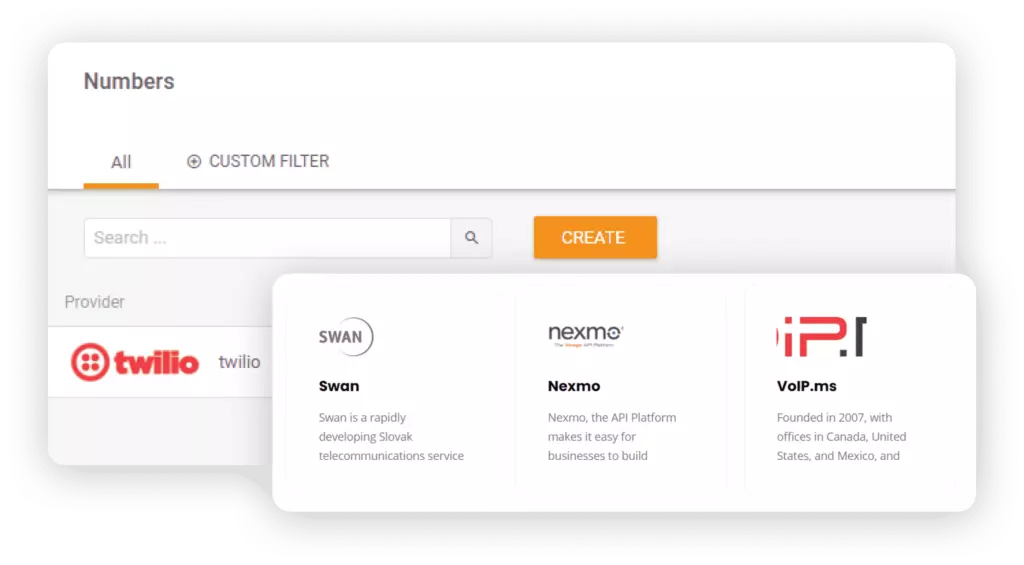

Ключът е да изберете автоматизиран софтуер за хелп деск, като LiveAgent за управление на всички мерки от ваше име. Това е решение, което ви помага безопасно да управлявате всички запитвания на клиентите от един интерфейс.

Чрез избор на такъв инструмент ще увеличите сигурността на данните на вашите клиенти. LiveAgent осигурява:

Можете да тествате LiveAgent безплатно, преди да направите финансови ангажименти.

Криптирането е процес на преобразуване на данни в шифротекст, така че да могат да бъдат достъпни само от тези, които имат ключа за дешифриране.

Това гарантира на клиентите, че информацията, която се предава, е защитена от подслушване и други форми на прихващане.

Има няколко различни протокола за криптиране, които могат да се използват, като Secure Sockets Layer (SSL) и Transport Layer Security (TLS), и двата критични за поддържане на съответствие на киберсигурност в гласовите трансакции.

Съвет: ако използвате хелп деск на LiveAgent, можете да се възползвате от вградено криптиране. LiveAgent криптира всички данни по подразбиране чрез SSL (HTTPS) и TLS, така че целия трафик между вашия уебсайт/приложение и нашите сървъри е безопасен.

За да предотвратите всяка измамна дейност, е важно да не позволите достъп до информация за плащане на клиентите.

Неразрешаването на достъп помага да защити финансовите детайли на вашите клиенти от кража от киберпрестъпници.

Първо, уверете се, че вашите служители са осведомени за своите отговорности относно защитата на чувствителни данни. Използвайте силни процедури за удостоверяване, като двуфакторна удостоверяване и еднократни пароли. Също така криптирайте всички предавания на данни между терминали за плащане и сървъри, така че никой да не може да ги прихване по време на предаване.

Ако трябва да следите тези данни, уверете се, че са съхранени в безопасно място и че достъпът е ограничен само до оторизиран персонал.

Това не е в съответствие със закона GDPR и улеснява неоторизираните лица да получат достъп до тази информация.

Ако трябва да правите бележки, уверете се, че използвате безопасен метод за съхранението им. Това може да включва заключване на бележници в сейф или използване на система за криптирано съхранение на файлове.

Използването на мобилни телефони в контактен център увеличава риска от загуба или кража на данни.

Това намалява шансовете чувствителната информация да бъде загубена или украдена поради грешка на служител, като загуба на устройството.

Обучете вашите служители относно киберсигурностния риск, свързан с използването на личното устройство и уверете се, че разбират важността на сигурността на данните. Изискайте служителите да защитят своите устройства с пароли и да инсталират авторитетни приложения за сигурност. Уверете се, че всички чувствителни данни са криптирани, преди да бъдат съхранени или предадени на мобилно устройство.

Това е един от най-добрите начини да идентифицирате уязвимостите, преди да станат проблем за вашата организация или клиентите.

Помага ви да предотвратите неоторизиран достъп, загуба на данни или кража от хакери, които могат да се опитват да влязат в системата ви чрез слабости и пропуски, които все още не са открити.

Инсталирайте инструмент за наблюдение на мрежовата сигурност, за да следите всяка дейност. Настройте предупреждения, така че да можете да бъдете уведомени за всяка подозрителна дейност, която се случва в реално време. Редовно тествайте сигурността на вашите мрежи чрез запускане на сканирания на уязвимостите и тестване на проникване.

Заплахи за личните данни - Един от най-честите опасности в контактния център е рискът от кража или загуба на данни. Агентите имат достъп до голямо количество лична информация, включително номера на социално осигуровка, детайли на банкови сметки и номера на кредитни карти. Като такива, е важно всички агенти да получат надлежно обучение на служителите относно това как безопасно да съхраняват и предават тези данни.

Вътрешни заплахи - Агентите на кол центъра могат да представляват риск за центъра, ако имат достъп до чувствителна информация и станат недоволни. Е важно редовно да наблюдавате дейността на агентите и да имате политики, които ограничават достъпа до определени данни.

Временни служители - Кол центровете често наемат временни работници, за да се справят с пиковите обеми или да покрият болни служители. Е важно да предприемете стъпки, за да се уверите, че тези работници са обучени относно политиките и процедурите на центъра и че разбират рисковете, свързани с работата в кол център, в противен случай те могат неволно да компрометират неговата сигурност.

Случайни щраквания - Понякога служителите щракват върху връзки или отварят файлове, които не трябва, което води до инсталиране на вредоносен софтуер или кража на данни. Е необходимо да имате предпазни мерки срещу такива грешки, като силна защита с пароли и софтуер за сигурност.

Служител с обида - Служител с обида срещу компанията или друг агент може да направи голямо количество щета. Например, те могат да изтекат чувствителни данни, да саботират системи или да тормозят други служители. Е важно да наблюдавате внимателно дейността на служителите и да имате политики за справяне с такива ситуации.

Външни заплахи - Хакери и измамници от извън организацията могат да използват фишинг или други техники, за да се опитат да крадат информация или да инсталират вредоносен софтуер на компютрите на кол центъра. Най-добрият начин да се защитите срещу тези заплахи е да внедрите силни мерки за сигурност, като firewalls, антивирусен софтуер и филтри за спам.

Терминът 'съответствие' се отнася до придържането на представителите на клиентския сервиз към специфични политики и процедури на компанията по време на взаимодействието с клиентите.

Съгласието на TCPA продължава, докато потребителят го отзове или компанията в въпрос прекрати съответната маркетингова кампания.

За да подобрите съответствието на контактния център, трябва да внедрите надлежно обучение на агентите във вашата компания, да надзирате работата на служителите и да провеждате редовни NPS проучвания. Също така актуализирайте политиките редовно, за да се уверите, че всички представители на клиентския сервиз са запознати с най-новите изисквания за съответствие.

Регулациите DNC (Do Not Call) забраняват телемаркетингови обаждания до жилищни клиенти, които са регистрирали своите номера в националния списък DNC. Регулациите TCPA (Telephone Consumer Protection Act) защитават потребителите от нежелани маркетингови обаждания и текстови съобщения.

Въпросите за съответствие са специфични запитвания, които могат да бъдат зададени на агентите, за да се проверит автентичността на клиент или поръчка. Например представител на клиентския сервиз може да поиска датата на раждане или номера на социално осигуровка на клиента, за да проверит неговата самоличност.

Това гарантира, че агентите предоставят точна и последователна информация на клиентите. Също така помага да защити представителите на клиентския сервиз от отговорност, ако предоставят неправилна или подвеждаща информация по време на взаимодействието с клиентите.

Защитете вашия кол център с нашия всеобхватен контролен списък за сигурност. Научете се за контрол на достъпа, криптиране, съответствие и още!...

Оптимизирайте качеството на разговорите с нашия QA контролен списък! Подобрете обслужването на клиентите, повишете ефективността и гарантирайте отличен опит за ...

Оптимизирайте настройката на вашия кол център с нашия окончателен контролен списък! Научете се за целите, инструментите, обучението и съветите за успех. Начнете...